Notice

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- pdf 번역

- ROS #Robotics #ROS기초

- ROS #spin() #spinOnce() #ROS기초

- 리눅스#모의해킹#리눅스명령어#head 명령어

- 파이썬 음성인식

- 파이썬 #파이썬프로젝트 #파이썬 예시 #파이썬 파일경로 #파이썬 자동화

- PDF 개행문자

- 논문번역 꿀팁

- 파이선 행

- 패스트 캠퍼스 #자율주행 #비전

- 스트림 암호 one-time-pad 공격#보안#암호

- 파이썬#subprocess#communicate()

- 파이썬 예시

- QGC#QGrouncControl#GLIB오류

- 파이썬 텍스트 변환 #파이썬 공부

- 파파고 번역

- 파이썬 파일 전송

- 파파고 꿀팁

- 파이썬 엑셀 파일 읽고 쓰기

- 파이썬#파이썬경로#파이썬폴더#파이썬디렉토리

- 크롬오류#크롬검색어자동완성끄기#검색어자동완성오류#검색어자동완성 제거#검색어 노란선#검색어반복입력

- 통계 #ROC #TPR #FPR #TNR #이진분류 #Accuracy #Recall

- 파이썬 열

- 리눅스기초#리눅스명령어#리눅스 tail#tail#모의해킹 리눅스

- 파이썬 #

- 파이썬 프로젝트

- 파이썬 채팅

- 파이썬

- 파이썬 유튜브

- 파이썬 음성파일 텍스트 변환

Recent Comments

Archives

개발자비행일지

모의해킹 시스템 해킹 리눅스 ELF 동적분석2 본문

Process Attach

gdb를 이용하면 실행중인 프로세스를 디버깅 가능하다.

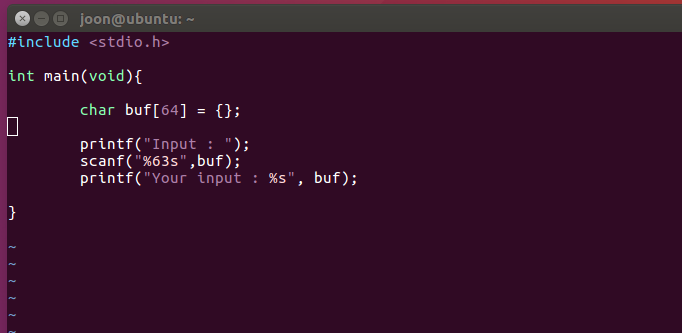

read_write는 사용자의 입력을 받아 문자열을 출력해 주는 프로그램이다. 예제의 소스 코드는 다음과 같다.

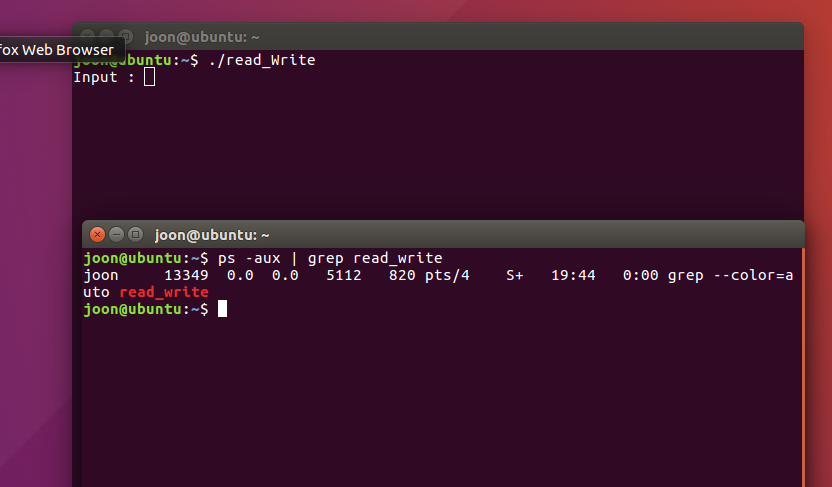

이 프로그램을 실행 했을 때의 모습이다.

gdb에서는 -p PID 혹은 --pid=PID를 인자로 전달하면 PID에 해당하는 프로세스에 gdb를 attach 가능하다. 먼저 우선, read_write를 실행하여 실행 중인 프로세스의 PID를 알아보겠다. 실행 중인 프로세스의 PID를 확인하는 방법은 여러 가지가 있습니다. 첫 번째 방법은 ps 프로그램을 이용하는 방법입니다.

먼저 read_write를 실행 시킨후 다른 터미널을 통해서 pid를 알아낸다.

read_write의 프로세스의 PID는 13349이다.

자 이제 이를 활용해서 gdb로 프로세스를 디버깅 해보자.

이때 프로세스를 attatch 할 때는 루트 권한으로 해야 한다.

완료된 후 다음과 같은 창이 뜬다.

dissas main을 해보면 다음과 같이 디스어셈블리 된다.

이제 main의 74번째 라인에서 scanf를 호출 이전과 그 이후를 브레이크 포인트로 설정하고 c 명령어를 통해서 메모리 값을 확인해 보자.

이때, c를 통해서 진행해야한다. run이 아닌 continue이다.

자 이제 기본적인 gdb 명령어에 대해서 알아보자

'▶ 모의해킹 공부' 카테고리의 다른 글

| 모의해킹 쉘코드 만들기 기본 (0) | 2020.02.21 |

|---|---|

| 모의해킹 시스템해킹 리눅스 RET Overwrite-1 (0) | 2020.02.20 |

| 모의해킹 시스템해킹 리눅스 ELF 동적분석1 (0) | 2020.02.20 |

| 모의해킹 리눅스 스택 시스템 해킹 기초예제 (0) | 2020.02.18 |

| 모의해킹_시스템 해킹 기초 (0) | 2020.02.18 |